AWSのIAMユーザーを新規作成

AWS CodeCommitをssh接続するためにはrootユーザーではできないのでIAMユーザーを新規に作る必要があります。その時のメモ。

IAMユーザーを作成する

セキュリティからIAMを選択。

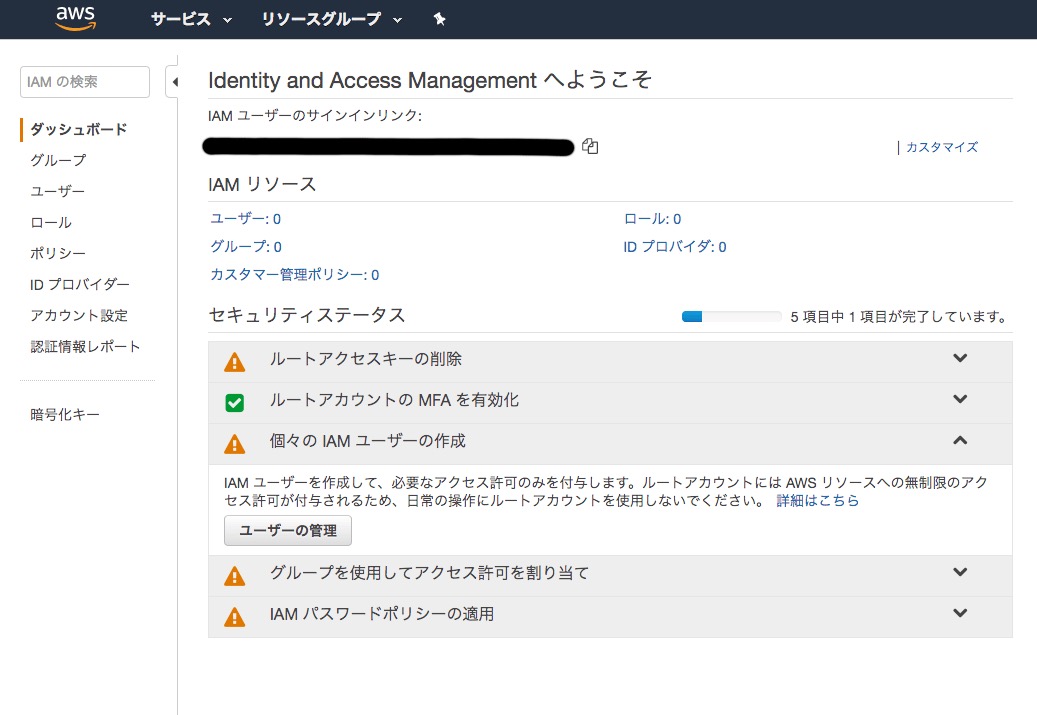

個々のIAMユーザーの作成からユーザー管理を選択。

ユーザーを追加を選択。

ユーザー詳細の設定とAWSアクセスの種類を選択します。今回は、個人用なので、なるべくrootユーザーと同じように使えるようにしました。

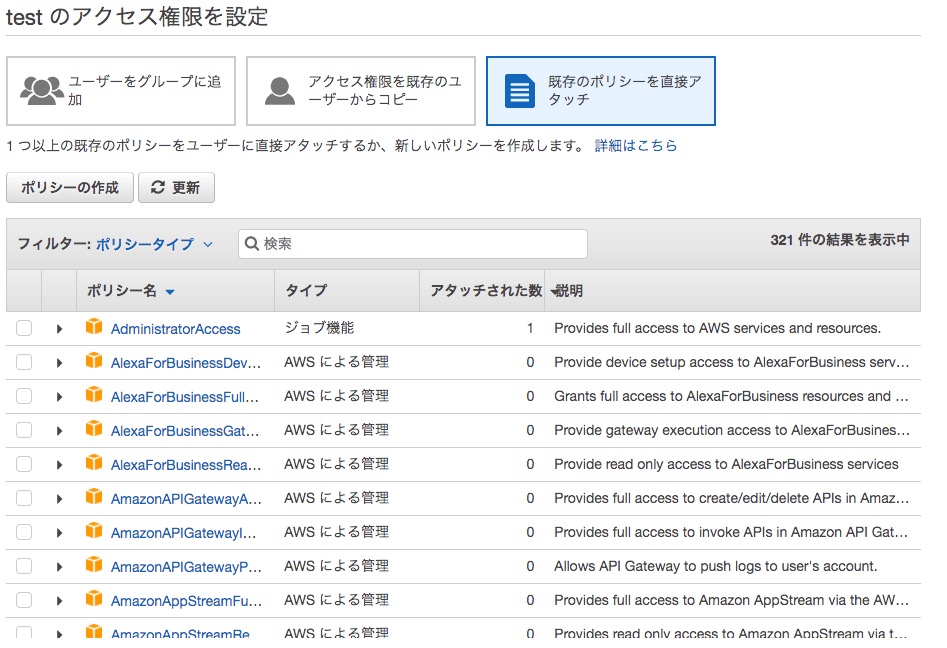

次はアクセス権限を決めます。今回は、既存のポリシーからいきます。個人用なのでAdministrator Accessにしました。

設定が終わればアタッチされたポリシーにAdministrator Accessと表示されていることが確認できます。

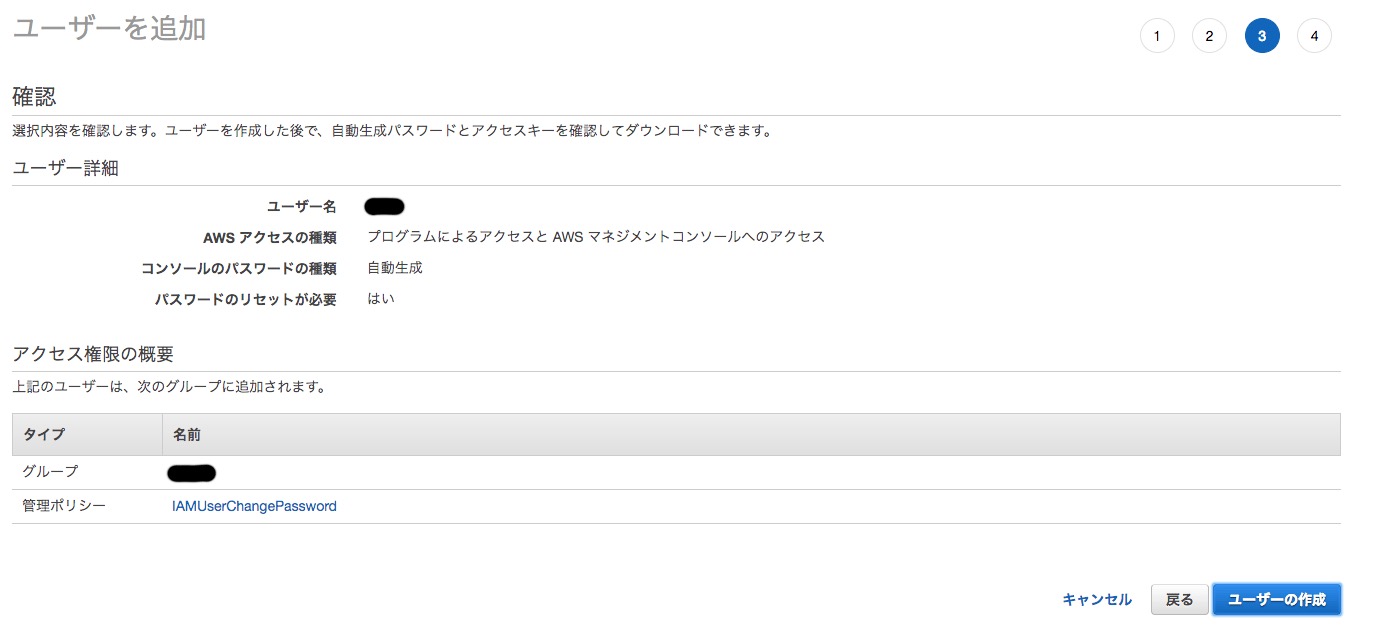

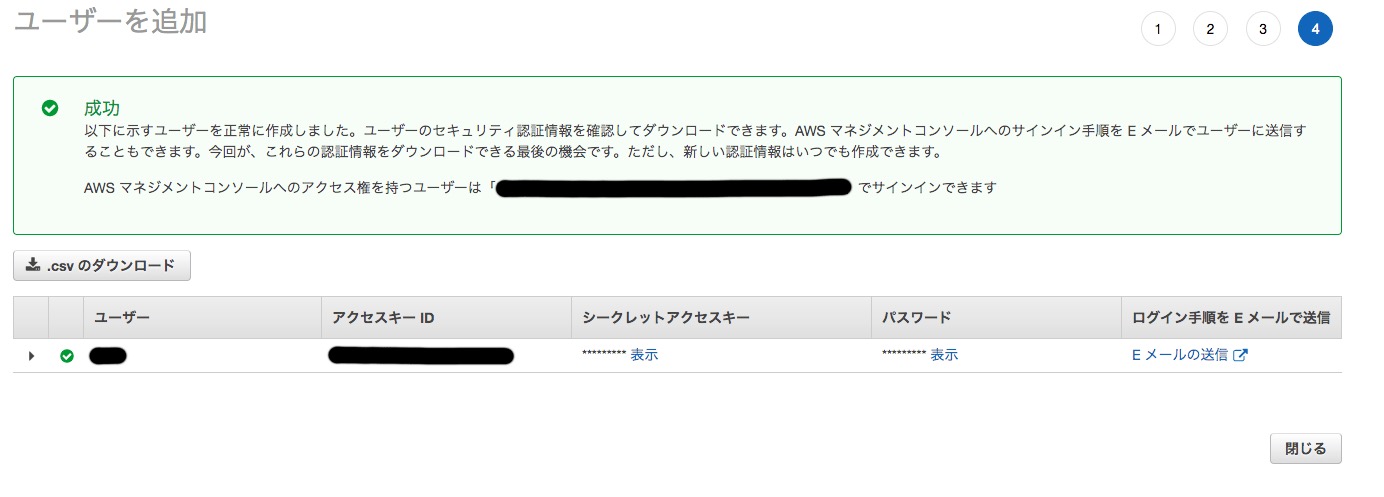

ユーザーを追加します。以下のようになります。

ユーザーの追加が成功するとパスワードが発行されますので、忘れないようにしましょう。csvもダウンロードできます。

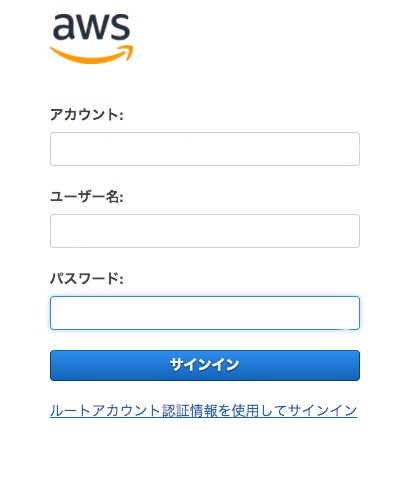

AWSマネジメントコンソールへのアクセス権を持つユーザーは「〜〜〜」でサインインできますと書いてあるので、試しにアクセスしてみます。 アクセスすると以下のようにアカウントとユーザー名とパスワードを聞かれます。画像はアカウントが表示されていませんが、実際は自分のアカウントが表示されているはずです。

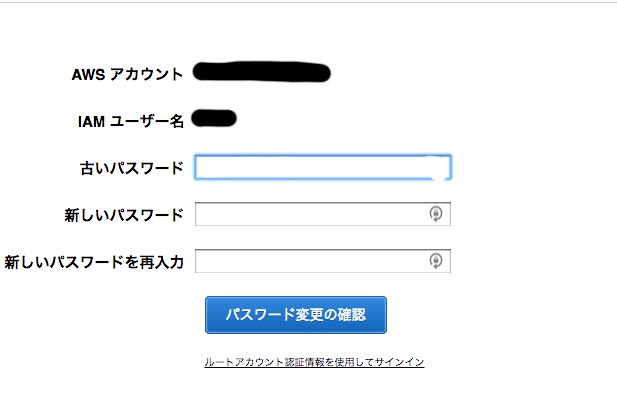

ログインすると新規のパスワードを設定するように言われるので新規パスワードを設定します。

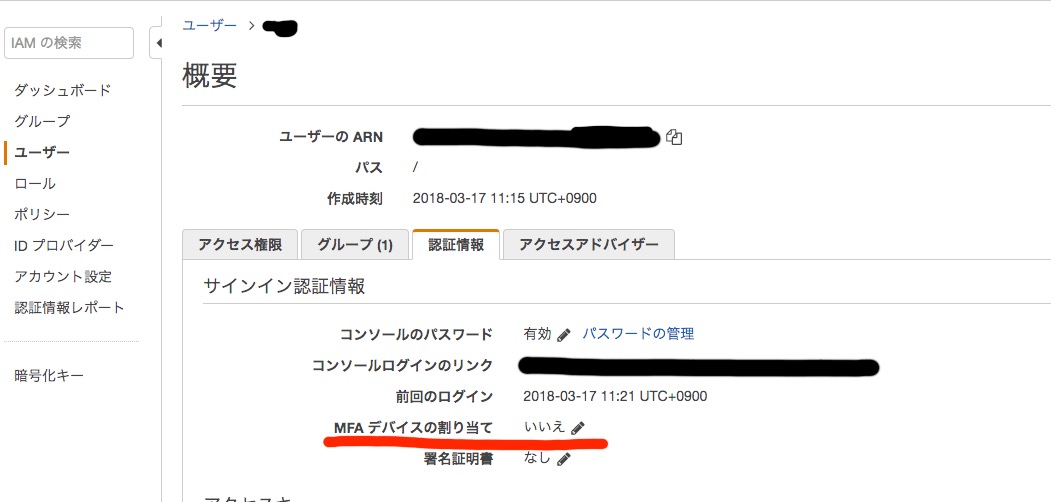

MFAで2段階認証の設定

せっかくセキュリティも強化したので、ついでにMFAで2段階認証も設定します。

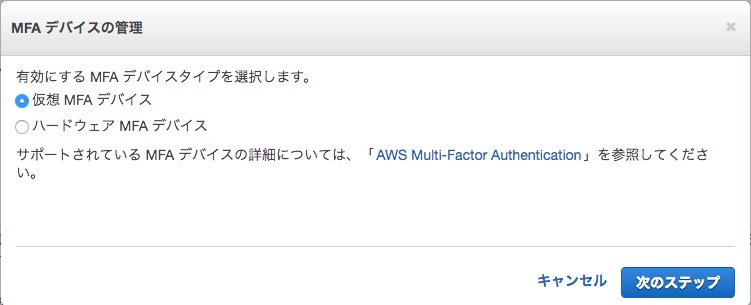

ユーザーから認証情報へ進み、MFAデバイスの割り当てを選択します。初期は「いいえ」になっていると思います。

僕はAUTHYを使っているので、仮想MFAデバイスを選択します。

あとは、指示通りにやっていけばできます。MFAで2段階認証はIAMユーザーだけでなく、rootユーザーも設定しておいた方が安全です。